‘그동안 고생하신 임직원들을 위해 소정의 선물을 마련했습니다.’

어느 날 직장인 A씨는 이와 같은 제목의 메일을 받았다. 회사 인사팀으로부터 온 메일이었다. 평소 궂은일을 도맡아 했던 A씨는 드디어 나의 노고를 인정받는구나 하는 기쁜 마음에 메일을 열었다. 메일 본문에는 선물을 선택하라는 링크가 있었다. A씨가 아무런 의심 없이 이 링크를 클릭한 순간, A씨의 컴퓨터는 사이버 범죄자의 손아귀에 넘어갔다. 이 메일은 인사팀 직원인 양 정체를 위장한 사이버 공격자가 A씨의 정보를 수집해 발송한 스피어피싱 메일이었기 때문이다.

가장 취약한 연결고리 = 사람

날로 변화하는 IT 환경의 흐름에 발맞춰, 보안 기술은 많은 발전을 거듭해 왔다. 최근에는 인공지능 기술과의 접목을 통해, 보안 위협 탐지·대응 시간을 단축시키고 알려지지 않은 위협을 선제 판별하는 수준까지 도달했다. 그러나, 안심하기는 이르다. 이와 같은 보안 기술의 발전에 발맞춰, 사이버 공격자들 역시 진화하고 있기 때문이다. 이들은 두터운 방어벽으로 둘러싸인 기업 시스템과 소프트웨어의 취약점을 노리는 대신 사람을 공략하는 ‘사회공학적 공격(Social Engineering Hacking)’을 감행하고 있다.

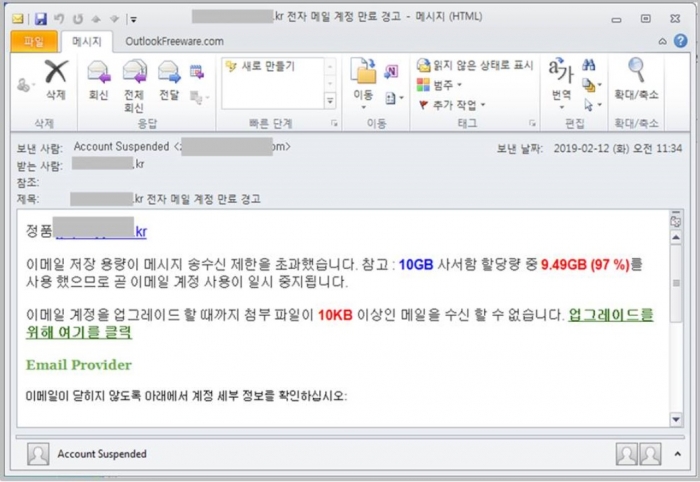

사회공학적 공격은 사람의 심리를 교묘하게 이용하므로 방어자 입장에서 그 위험성을 판단하기는 결코 쉽지 않다. 사이버 공격자들은 타깃으로 삼은 사용자의 일상·개인정보·인터넷 접속 기록 등을 토대로 이들이 관심을 가질 만한 소식(임원 지시, 업무와 관련된 정보, 개인 관심사 등)이나 최근 큰 화제가 되고 있는 사회적 이슈로 위장한 공격을 시도한다. 아래는 악성 홈페이지 접속을 유도하는 악성 메일 예이다. 직장인이라면 누구나 의심하지 않을 법한 내용으로 링크 클릭을 유도함을 확인할 수 있다.

사회공학적 공격은 일반적으로 네 단계에 걸쳐 진행된다. 공격자는 먼저 자신이 원하는 데이터를 가지고 있거나 또는 이 데이터에 대한 접근 권한이 있는 등 특정 조건을 만족하는 사용자를 정한 뒤, 이 사용자를 공격하기 위해 필요한 정보를 수집한다. 이후, 수집한 정보를 토대로 사용자가 의심하지 않고 신뢰할 만한 맞춤형 공격을 실행한다. 마지막으로, 공격이 성공하면, 자신의 흔적을 지운 후 사라진다.

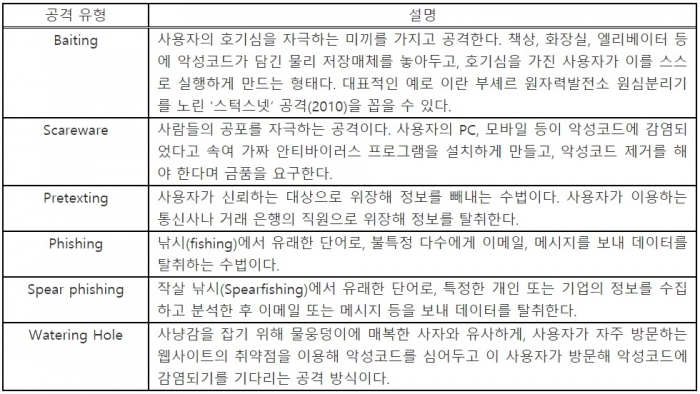

사회공학적 공격은 특성에 따라 아래와 같은 여섯 가지 유형으로 분류될 수 있다.

사회공학적 공격에 어떻게 대응해야 하나?

실수를 하지 않는 사람은 없다. 사회공학적 공격은 소프트웨어나 시스템이 아닌 사람의 취약점을 파고들기에 위협 여부를 판단하기가 어렵다. 하지만, 이는 역으로 사용자의 취약점을 미리 파악하고 모든 것을 항상 검증하는 보안 의식을 통해 사회공학적 공격에 대한 방어력을 높일 수 있음을 의미하기도 한다. 서두에서 예로 든 악성 메일의 경우, A씨가 메일 발신자로 지정된 인사팀 담당자에게 먼저 확인 전화를 했었다면 피해가 발생하는 것을 막을 수 있었을 것이다.

‘너 자신을 믿지 마. 의심하고 또 의심해.’

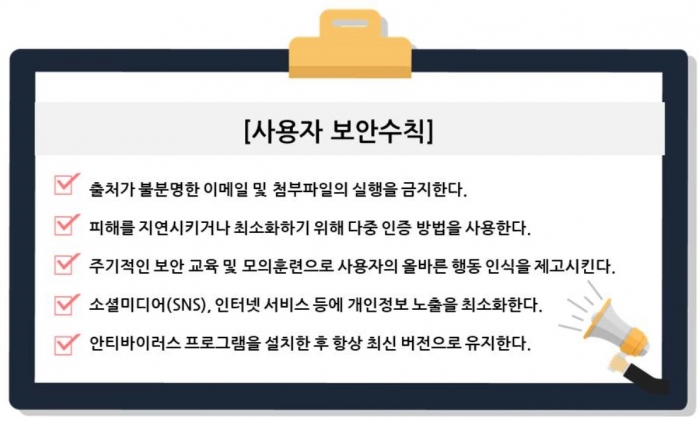

다시 말해, 사용자의 보안의식이 강화된다면, 사람의 심리·특성·호기심 등을 이용하는 사회공학적 공격에도 보다 유연하게 대응할 수 있을 것이다. 기업, 기관은 정기적인 교육과 모의훈련 실시를 통해 사회공학적 공격에 대한 정보와 위험성을 알리고, 사용자의 분별력을 높일 수 있는 모의 훈련 프로세스를 정기적으로 진행할 필요가 있다. 사용자 역시 아래의 보안 수칙을 숙지하고 신뢰해왔던 모든 것이 잠재적 위험 요소가 될 수 있음을 인지하였으면 한다.

SNS 기사보내기

관련기사

- 가상화폐 투자자와 수험생 노린 피싱 공격 활개...배후에 '라자루스' 조직 추정

- 공정위 OOO사무관 '전자상거래 위반행위'...피싱 메일 알고도 당한다?

- 농협 사칭한 피싱 이메일 급속 유포 중 "첨부파일 클릭마세요"

- 작년에도, 올해도 계속 되는 사이버 공격 “의심과 관심이 해결책”

- 모든 해킹은 KISA로 통한다

- 대책 없는 카톡 피싱..."50만원이 소액인가요?"

- GDPR 시행 1년, 신뢰성 확보하는 데이터 관리 방안 모색하라

- 추석 앞두고 보이스피싱·스미싱 주의령..."118에 신고하세요"

- 범죄 예방·수사에 접목되는 AI 기술

- 의료사물인터넷 위협 어떻게 대응할까?