피싱 메일이 날로 고도화되고 있다. 하지만 이에 대응하는 사회적 대책은 미흡한 실정이다.

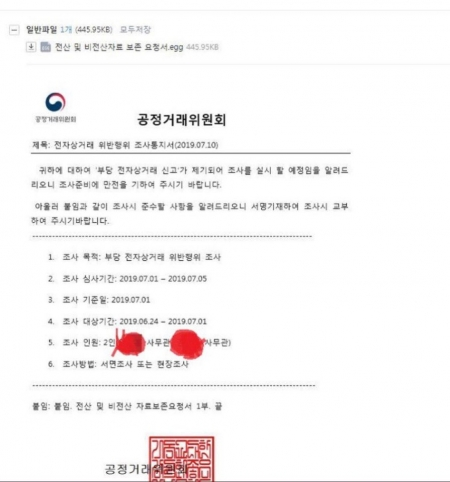

지난 10일 공정거래위원회는 공고를 통해 ‘전자상거래 위반행위 조사통지서(2019.7.10.)’라는 제목의 메일을 열람하지 말 것을 당부했다. 해당 메일은 피싱(Phishing) 메일로 수신자가 첨부파일 다운로드 시, 해당 모바일 기기이나 PC는 랜섬웨어에 감염된다.

공격자는 랜섬웨어를 통해 메일 수신자의 기기 내 저장된 개인정보를 뽑아낸다. 최근에는 좀비 PC로 만든 후, 원격으로 가상화폐를 대리 채굴시키기도 한다. 채굴된 가상화폐는 공격자의 계좌로 들어간다. 그과정에서 PC는 느려지고 수명이 줄게 된다. 개인정보도 빼간다. 일단 랜섬웨어가 심어지면, 공격자는 마음대로 할 수 있다.

“도둑님, 어서 들어오세요”

그동안 해킹 공격의 방어는 ‘취약성의 창문(Window of vulnerability)’를 막는 데 집중했다. ‘취약성의 창문’은 특정 소프트웨어의 취약점이 발견된 후, 보안 업데이트를 통해 공격을 막기 전까지 빈틈을 의미한다. 시스템을 뚫고 막는 사이버 공격과 방어는 집 안에 침투하는 도둑, 이를 막는 집주인의 관계와 다르지 않다.

하지만 공격자가 가면을 쓰고 집주인이 속여 문을 연다면, 아무리 집의 보안이 완벽하더라도 막을 방도는 없다. 공정위 사칭 메일과 같은 사회공학적 공격이 확산되고 있다.

공정위를 사칭한 피싱 메일은 발전된 사회공학적 공격 기법의 정점을 보여준다. 해당 메일은 정부 공문 양식으로 그대로 옮겨와, 조사목적 등 메일 목적으로 논리적으로 설명했다.

기관 담당자 이름은 물론, 세부사항까지 타당하게 적혀 있다. 공무원이 보더라도, 어설프지만, 인정할 정도. 공문에 익숙하지 않는 이라면 속아 넘어갈 수밖에 없다.

진화하는 피싱 메일

이전까지만 해도, ‘공문을 첨부했으니 확인’해달라거나, 이력서를 첨부했다며 궁금증을 유발해 유혹(?)하는 수준이었다. 한번 보더라도 해킹 메일임을 파악할 수 있었다. 이제 봐야만 하도록 진화했다. 이제 한번 보면 해킹 메일을 구분할 수 없을 만큼 정교하게 만들어졌다.

해당 피싱 메일에 대해 공정위는 “이메일 등 온라인상으로는…조사공문을 통지하지 않으니, 유사한 메일 수신시에는 열람하지 말고 삭제하여야 하며, 필요 시 메일발송 유무를 유선으로 확인해야 한다”고 밝혔다.

아쉽지만, 유선으로 확인해도 당할 수 있다. 수준 높은 공격자라면, 별도 사무실을 마련해놓고 공문에 적힌 번호로 걸려오는 전화를 받아 수신자를 또 속일 수도 있다.

이제 SW가 아닌, 사람 자체가 사이버 보안의 취약점이 된 상황이다.

황큰별 과학기술정보통신부 사이버침해대응 과장은 “사회공학적 피싱 메일 공격은 우리나라 만이 아닌, 글로벌 현상”이라며, “공격자는 기술적 해킹에 사회적, 심리적 기법까지 더해 공격 기법을 더해가고 있다”고 말했다.

그렇기에 사회공학적 공격을 막을 근본적인 방법도 사람을 업데이트하는 수 뿐이다. 황큰별 과장은 “발신자와 상호 검증되지 않는 메일을 주의하는 습관이 필요하다”며, “무엇보다 자기 정보의 중요성에 대한 인식 수준을 높여 조심해야만 한다” 고 전했다. 이에 과기정통부는 피싱 메일의 위험성과 정교함을 전파하는 데 방향성을 두고 대국민 홍보 중이다.

‘DMARC’을 아시나요?

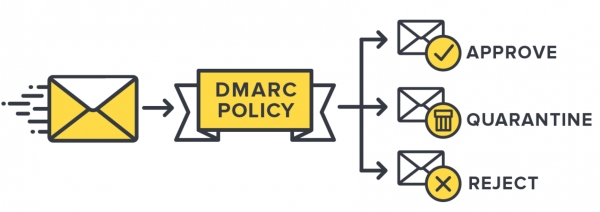

물론 기술적 방법을 통해 피싱 피해 확률을 낮추는 방법도 있다. 바로 이메일 서버에 DMARC(이메일 인증 프로토콜, Domain-based Message Authentication, Reporting & Conformance)을 구현하는 것.

이메일 도메인 서버에 DMARC을 구현하게 되면 서버 관리자가 설정한 보안 수준에 맞춰 수신된 이메일을 검사하고, 그 인증을 통과해야만 수신자에게 전송된다. 인증을 통과하지 못하는 메일은 거부되거나, 따로 모여지는 등 관리자가 설정한 대로 조치된다. 예를 들어, 특정 도메인 주소를 가진 메일이 아니라면, 모두 수신 거부할 수 있다.

물론 DMARC은 피싱 메일을 잡아내는 것이 아닌, 관리자 설정에 맞춰 유효성 · 연관성 검사가 이뤄지기 때문에 피싱 메일이 아니더라도 인증을 통과하지 못할 수도 있다. 그만큼 발신인의 신뢰성을 우선시 한다.

현재 우리 정부가 수신하는 이메일 서버의 경우, DMARC을 구축해 악성 피싱 메일을 1차적으로 방어하고 있다.

그렇다면 네이버나 다음 등 우리나라 시민들이 주로 사용하는 이메일 서비스에도 DMARC를 구현할 순 없을까?

구글 지메일, MS, 야후, 페이스북 등 해외 서비스 사업자등은 2012년부터 DMARC을 도입해 인증 받지 않는 이메일을 아예 차단하고 있다.

DMARC이 피싱 및 스팸 메일 대책이었던 SPF(메일서버등록제, Sender Policy Framework)나 DKIM(도메인 키인증, DomainKeys Identified Mail)보다 보안성이 높기 때문.

기존 방법은 특정 메일 수신 시 발송 정보와 발송 서버 정보를 일치 여부를 보기 때문에, 서비스 제공 사업자 사이에 정보 공유가 되지 않을 경우, 악성 메일 여부를 확인할 수 없다. 반면, DMARC은 포괄적으로 인증을 요구한다.

황큰별 과장은 “기술 도입 여부는 서비스 사업자가 선택할 문제”라며, “현재 민간기업에 대해서는 강제할 수 없다”고 밝혔다.

이어 “비용 지원 등을 통해 예방체계를 구축하도록 유도해 민간 사업자에게 확산시키려고 노력하고 있다”고 밝혔다.

보안 업계 관계자는 “지금까지는 기업의 보안 인식이 낮아 기술을 도입하고자 하는 의지가 부족했다”며, “올해부터 지정의무화된 CISO(정보보호최고책임자)가 DMARC 등 수준 높은 보안 대책을 적극적으로 추진할 것”이라고 말했다.

SNS 기사보내기

관련기사

- 대책 없는 카톡 피싱..."50만원이 소액인가요?"

- 현실화된 5G 상용화, 5G와 함께 바뀔 세상은 무엇일까

- 文 정부, 7조 7500억 원 투자해 데이터·AI 경제 거대 확장 노린다

- 해킹은 이메일을 타고 온다

- MS, AT&T와 클라우드 전략적 제휴 맺어...예상 규모 2조 3500억 원

- 가상화폐 투자자와 수험생 노린 피싱 공격 활개...배후에 '라자루스' 조직 추정

- 가상화폐 시장 소폭 반등...금리 인하에 반응?

- 고도화된 사회공학적 공격 기법, 사람을 겨냥하다

- 러시아 보안국, 이번에는 당했다...반체제 정치인 추적 프로젝트 추진 드러나

- 세종 시대 준비하는 과기정통부 '4차산업혁명 컨트롤타워 역할' 계속 된다

- 가상화폐 하락세 지속...비트코인 1200만원대 유지

- 2019년 상반기 3대 주요 사이버위협은?

- 국민 43.5%, “랜섬웨어 잘 모른다”…IT기기 사용 늘어나는데 보안 인식은 낮아

- KISA, 개인정보보호 어려움 겪는 중소 사업자 현장지원 나서

- LG전자, 시스템 검증 솔루션 ‘테스트프레소’ TUV SUD 인증 획득

- 중국 공안이 틱톡으로 당신을 보고 있다…한국 사용자 정보, 무방비 상태

- "추석 문자 속 인터넷 주소, 함부로 누르지 마세요"...정부, 스미싱 피해 예방 홍보 나서

- 추석 앞두고 보이스피싱·스미싱 주의령..."118에 신고하세요"

- 정보보호는 여전히 뒷전...CISO 미신고 기관-기업 75% 달해

- ‘야후 그룹’ 서비스, 사실상 종료…오는 12월 14일 모든 게시물 삭제 예정