[디지털투데이 황치규 기자]기업 홈페이지 등 인터넷 서비스 운영·관리를 위해 접속 기록이나 개발 과정 등 각종 로그 기록을 남기기 위해 많이 쓰는 오픈소스 소프트웨어인 ‘로그4j(Log4j)’ 보안 취약점에 대한 경계령이 내려지면서 기업들의 대응 속도도 빨라지고 있다.

보안 업체들은 로그4j 취약점 스캔, 해킹 점검 툴들을 내놓고 있다. 탐지 정보가 나오기 전에 이미 공격을 당한 제로데이 공격 및 침투 사례가 나오고 있는 만큼, 이걸로는 부족하다는 얘기도 나오고 있다.

지니언스와 XDR 사업투자 협정을 체결한 엑사비스는 23일 자사 ZDR(Zero-day intrusion Detection and Response)·NDR(Network Detection & Response) 솔루션 넷아르고스(NetArgos)를 통해 확인한 로그4j 제로데이 침투 위험 사례를 공유했다.

회사측에 따르면 A대학교를 비롯 다수 대학교에서는 넷아르고스 회귀보안검사(시간상의 보안사각 검사) 리포트 확인 결과, 로그4j 탐지정보와 패치가 적용되기 며칠 전부터 이미 다수 공격자들이 제로데이 침투를 한 것이 발견됐다. 이후 로그4j 변종 위협에 대한 탐지정보가 새로 나올 때도, 이미 제로데이 침투가 있었던 것으로 파악되고 있다.

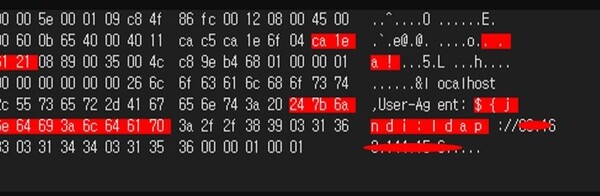

B기관의 경우 초기 공격에서 알려진 공격방식이 아니라 변조·난독화 방법을 통해 탐지에 걸리지 않고 다양한 사이트로 제로데이 공격을 시도한 것으로 확인됐다.

C기업의 경우 공격 트래픽이 최초 발생한 이래 프로토콜을 변조해 침입탐지시스템 등을 우회한 신규 공격 방식을 사용한 것으로 조사됐다.

이시영 엑사비스 대표는 “로그4j 취약점 최초 공개 시점 이미 며칠 전에 상당한 공격 시도가 있었고, 이중 몇몇은 성공한 것으로 파악됐다”며 “ZDR 솔루션을 활용해 패치 이전 공격 흔적을 탐지해 잠재적인 보안 위협까지 면밀히 대비하는 강력한 보안 대응체계가 필요하다”고 말했다.