[디지털투데이 석대건 기자] '아니 땐 굴뚝에 연기 날까.’

이 유명한 속담은 ‘모든 결과는 그에 맞는 원인을 품고 있다’는 다소 현실적인 뜻을 담고 있다.

원인이라도 알면 편할까, 납득할 수 없는 원인과 결과는 때론 우리의 삶을 피곤하게 한다. 어느 프로그래머의 “가끔 왜 되는지 모르겠고, 왜 안 되는지 모르겠다”는 자조는 멀지 않다.

하지만 일반 PC를 공격 대상으로 하는 해킹은 대부분 그 원인을 알 수 있다.

바로 이메일을 통해 받은 첨부파일을 클릭한 것. 만약 컴퓨터가 해킹을 당했다면, 십중팔구는 해당 컴퓨터에서 이메일 첨부파일을 클릭한 것이 맞다.

“사실 일반인은 이메일만 조심해도 대부분 해킹은 막을 수 있다”고 한 보안업계 관계자는 지적했다. “하지만 해커는 호기심을 파고들죠.”

이메일은 누군가의 PC로 파고들 수 있는 가장 손쉬운 공격 수단이다.

"해커는 당신의 호기심을 파고들죠"

이메일을 활용한 공격은 정교하기 때문에 더 피하기가 어렵다. 무작위적인 스팸 메일이 아니라, 특정 공격 대상을 설정하고 열어볼 수밖에 없는 메일을 보내는 것이다.

이를 ‘스피어 피싱(Spear Phishing)’이라 하는데, KISA에 따르면 기업 및 기관 내 근무자를 노린 표적 공격의 91%가 스피어 피싱 공격에서 시작한다.

2017년에 유포된 ‘비너스락커’ 랜섬웨어는 국내 기업 및 기관에서 근무하는 이들에게 ‘사내 내부지침사항’이라는 제목으로 발송됐다. 별도의 안내가 없다면 클릭하지 않을 수 없는 것이다.

해커님들, 제목학원이라도 다니시나요?

2018년에도 여전히 공격은 계속됐다. 더 교묘해졌다. 단순히 ‘대박' 과 같은 뻔한 단어로는 속지 않는다는 걸 공격자도 인지한 것.

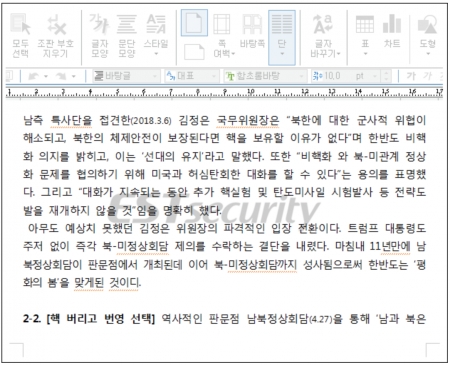

악성코드가 포함된 문서 파일이었다. (사진=이스트시큐리티)

우선 2018년 이메일을 통한 스피어피싱 주제는 단연 북한이었다.

달아 오르는 남북 평화 기조에 이용해, 연초부터 '북한 2018년 신년사 분석’ ‘동맹과 비핵화를 주제로 한 남북 회담 관련 인터뷰 기사 문서’ '미북 정상회담 전망 및 대비.hwp’ 등과 같은 제목의 이메일이 뿌려졌다.

게다가 일반인은 이메일에 첨부된 ‘HWP’ ‘PDF’와 같은 확장자의 문서 파일에는 악성코드가 포함됐다고 인지하지 못하기 때문에 더욱 위험에 노출됐다. 무심코 클릭하고 문서를 읽는 사이에 랜섬웨어, APT 공격이 이뤄졌다.

문서 보안 기업 관계자는 “최근에는 알려지지 않은 공격기법이나 행위기반 공격, 제로데이 등을 이용한 공격들이 급격하게 늘어나 기존의 스팸, 바이러스 메일 보안 솔루션으로는 역부족”이라며 “문서 보안까지 모두 통합하는 솔루션까지도 요구된다”고 설명했다.

가상화폐 거래소, 세무 계산서, 부당상거래 위반 통지서...궁금해 클릭하는 순간, 감염된다.

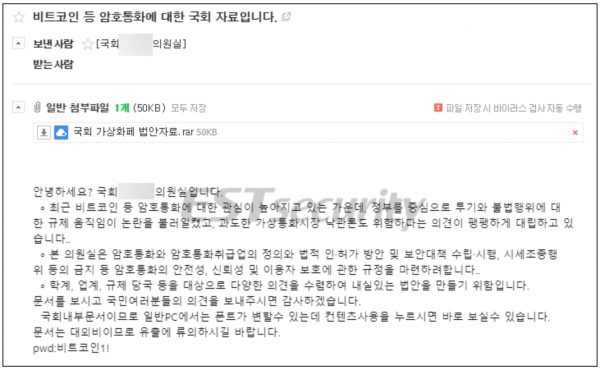

북한 관련 이메일과 함께, 가상화폐 거래소 이용자를 노리는 이메일 공격도 기승을 부렸다. 특히 가상화폐의 경우, 영문 자료가 많기 때문에 더욱 이메일 열람자의 구미(?)를 끌었다.

가상화폐 관련 규제 여부로 한창 여론이 들끓었던 지난 2월에는 한 국회의원실 계정을 사칭하거나, 국내 가상화폐 커뮤니티에서 발송한듯한 안내 이메일로 스피어 피싱 공격이 이뤄졌다. 공격자는 '국내 가상화폐 거래소는 거래 규제를 받으니 해외 거래소를 이용하라’며, 이용 방법까지 이메일을 통해 설명해 공격 대상을 현혹했다.

기업 내 특정 직무 종사자를 공격하는 이메일 역시 꾸준하게 보내졌다. 세무사 사무실을 사칭해 관련 서류에 랜섬웨어를 첨부하기도 하고, DHL와 같은 실제 존재하는 회사 이름을 써서 운송 후 ‘세금 계산서’라는 이름으로 이메일을 보내기도 했다.

심지어 공정위를 사칭, ‘부당상거래 위반 통지서’라는 이름으로 이메일 수신자로 하여금 뜨끔할만한 제목과 첨부파일로 불안감을 자극해 첨부파일 클릭을 유도했다. 노동부를 사칭해 랜섬웨어가 포함한 이메일이 유포되기도 했다.

인사 직무 같은 불특정인으로부터 메일을 받아야 하는 업무 특성을 이용한 공격도 많았다. 기업의 많은 인사담당자들이 ‘장윤성 입사지원서’ ‘박혜윤 입사지원서’와 같은 이메일을 받았다. 해당 메일에 첨부된 파일은 모두 특정 랜섬웨어가 있어 여는 순간, 해킹이 개시된다.

반대로, ‘연구원 모집(이력서 양식을 첨부했습니다)’처럼 특정 분야의 구직자를 대상으로 한 공격도 기승을 부렸다.

"모르면 의심부터 해야"

막을 수 있는 방법은 없을까? 아쉽게도, 사실상 이메일을 타고 전파되는 해킹 공격은 막을 방법이 없다.

박상환 KISA 실장은 “제목만 볼 게 아니라 발신자부터 보라”며, “출처가 확실하지 않다면 회사 내 보안팀이나 KISA에 보내 확인한 후 열어도 늦지 않다”고 조언한다.

특히, 공개된 이메일로 업무를 하는 직장인일수록 조심해야 한다. 박상환 실장은 “대부분의 회사 인사팀은 hr@회사도메인, 홍보팀은 pr@회사도메인”이라며, "내가 모르는 이메일이라면 의심부터해야 한다”고 강조했다.

또 다른 보안업계 관계자는 “많은 악성코드가 SW 취약점을 이용해 감염되기 때문에 업데이트도 중요하고 의심 메일을 걸러내는 기업용 보안 솔루션도 있다”면서도, “한 가지 방법으로만 막을 수 없는 게 최근 보안의 현실”이라고 설명했다. “첨부 파일을 열어보지 않는 게 가장 좋은 방법이다.”

당신의 기업 보안 관제, 잘 돌아가고 있나요?

만약 근로자가 실수로 이메일 첨부파일을 열어 회사 네트워크가 악성코드로 피해를 받으면, 그 귀책사유는 어떻게 정해질까?

박상환 KISA 실장은 “만약 잘 알려진 악성코드인데 피해를 받았다면 그 기업을 담당하는 보안 업체의 책임”이라며, “SLA(Service Level Agreement)에 따라 결정될 것”이라고 설명했다.

SLA은 서비스 수준 협약서는 서비스 제공에 있어 공급자와 사용자 간에 측정지표와 목표 등에 대한 협약을 말한다.

하지만 해킹 공격은 매번 새로운 형태로 나타난다.

“신종 악성코드라고 하더라도 감염이 되면 해당 PC의 트래픽이 늘어나게 될 텐데, 이를 보안관제에서 피해가 생기기 전에 잡아줘야 한다”고 박상환 실장은 말했다. 그렇지 못할 경우, “이러한 보안 통제가 이뤄지지 않는다면 피해는 클 것”이라 덧붙였다.

SNS 기사보내기

관련기사

- 노동부 사칭한 악성 이메일 급속 확산 중…악성코드 첨부돼 주의 요망

- 무턱대고 설치는 금물! 프리웨어 위장한 랜섬웨어 확산 中

- 수상한 입사지원서, 여는 순간 랜섬웨어에 감염된다

- "양자컴퓨터 시대는 '장밋빛'? 암호키 무력화도 쉬워"

- 벌써 13월의 월급?…연말 정산 관련 악성 메일 유포中

- "보안 스타트업은 KISA가 밀겠습니다"

- 팜플리아노"비트코인은 기축통화될 것"...가상화폐 가격 혼조세

- 스팸 전화 여전히 기승...2018년 전 세계적으로 300% 증가해

- 연말연시에도 해킹은 계속된다..."보안수칙 잊지 마세요"

- '북한 신년사’를 받으셨나요? 열지마세요. 악성코드입니다.

- 美 셧다운 사태로 소비자보호 사이트 마비돼

- [서포터즈] 스피어피싱, 당신도 그 타겟이 될 수 있다

- '한반도 동향'으로 위장한 스피어피싱 메일 유포 '주의'

- 새로운 위협 DBD 공격이 온다...MS, ‘제발 패치해주세요’

- 해커가 쉬지 않으면 우리도 쉴 수 없다…"실시간 보안관제 365일 가동 中"

- 이상민 의원, “과학기술‧ICT분야 남북교류 정책소외 없어야”

- 공정위 OOO사무관 '전자상거래 위반행위'...피싱 메일 알고도 당한다?

- ‘한글’이 위험하다…2000년대생 이후에겐 불편하고 불안한 HWP