[디지털투데이 석대건 기자] 중소 홈페이지를 중심으로 크립토재킹이 확산되고 있는 것으로 드러났다.

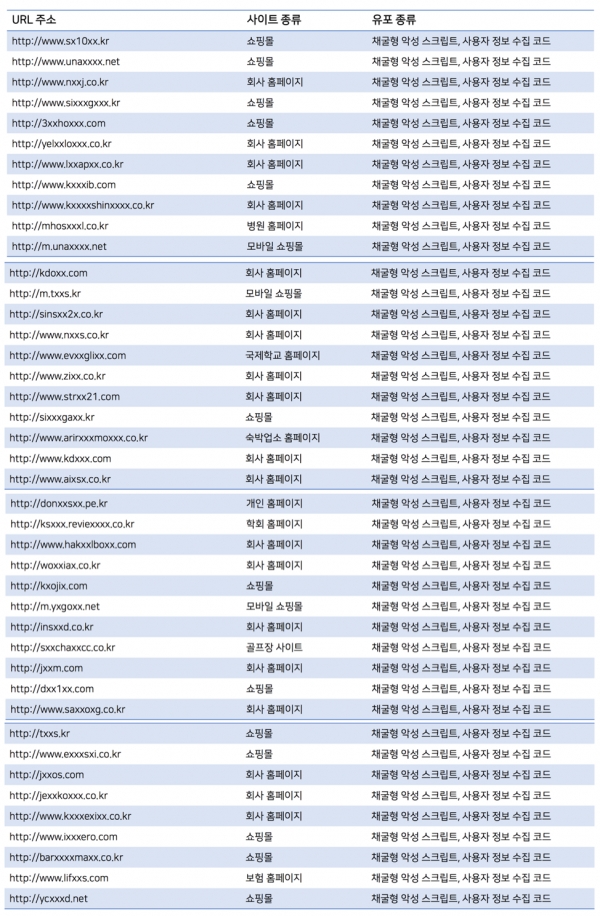

보안 기업 업루트에 따르면, 15개 쇼핑몰을 비롯해 병원, 쇼핑몰, 골프장 등 일반 사용자가 이용하는 다수 홈페이지에서 크립토재킹 채굴형 악성 스크립트가 발견됐다.

크립토재킹은 악성 코드나 악성 스크립트를 이용해 사용자 몰래 컴퓨터의 리소스를 가상화폐 채굴에 이용하는 사이버 공격이다.

이번에 발견된 크립토재킹은 웹 브라우저 기반으로 동작하는 방식으로, 악성 자바스크립트(JavaScript)를 이용해 해킹이 동작한다. 이 자바스크립트가 추가로 악성 자바(JAVA) 파일 또는 웹어셈블리(WebAssembly) 파일을 로드하고 채굴이 시작된다.

만약 접속자가 크립토재킹 악성 스크립트가 입력된 웹 페이지에 접속하면, 접속자 pc는 가상화폐를 채굴해 공격자의 지갑 주소에 가상화폐가 전송되는 것이다.

더구나 이번 크립토재킹 공격은 패턴을 가지고 유포되는 방식으로 나타나 문제가 더 크다.

최초 삽입 후 발견되어 삭제되었다가, 다시 추가되어 공격 시점을 파악하기 쉽지 않다. 기존의 해킹과 같이 협박하지 않고, 단지 이용만하는 것이다.

소방용품을 판매하는 모 쇼핑몰 사이트의 경우, 2018년 3월 말 사용자 정보를 수집하는 코트가 탐지되어 이내 제거되었다.

하지만 3개월 동안 악성 행위가 없다가 7월 말에 해당 사이트 방문자에게 가상화폐 모네로를 채굴하는 악성 스크립트 추가됐다. 특정 자바스크립트 파일이 로딩되면서 모네로 채굴형 악성 스트립트가 실행된다.

업루트 관계자는 "특정 사이트를 접속했을 때 CPU 사용량 급증 등 이상 현상이 발견되면 바로 사이트를 종료해야 한다”며, “관리자는 홈페이지 내 악성 스크립트 삽입 여부를 주기적으로 모니터리 해야 한다”고 밝혔다.

덧붙여 “크롬 사용자의 경우, 브라우저 채굴을 막는 확장 프로그램을 사용해야 한다”고 권장했다.

SNS 기사보내기

관련기사

- 당신의 PC를 노예로 만드는 크립토재킹

- 제2의 인터넷나야나, 언제든지 가능하다...호스팅 보안위협 '불안'

- 2018년 상반기 보안위협, '크립토재킹' '랜섬웨어 변종피해'

- 데이터 보안도 결국은 '사람'

- '뚫리지 않는 방패' 나올까... 이통3사 양자암호 개발 박차

- 라인, 자체 개발 가상화폐 ‘링크(LINK)’ 발행

- 2018 상반기 크립토재킹 탐지 건수, 2017년 동기 비해 10배 증가

- 크립토재킹, 직접 당해봤다

- 장명옥 작가가 보낸 저작권 메일을 열지 마세요!

- 남은 2018년을 달굴 2가지 보안 키워드는?

- "카드당 5만원"...당신의 카드 번호가 거래된다